- El fallo de seguridad se encontró en Azure Synapse Analytics, una plataforma para el aprendizaje automático que se encuentra dentro del programa de Azure Bug Bounty de Microsoft por su “alto impacto potencial para la seguridad del cliente.”

- Al no ver ninguna notificación del problema por parte de Microsoft con sus clientes, Tenable está haciendo que el público sea consciente de este tema.

- Es esencial exigir a los proveedores de la nube o de la tecnología un nivel de atención y transparencia. La auditoría y evaluación independiente de la infraestructura de TI y de los proveedores de servicios en la nube debería ser obligatoria.

Tenable®, Inc., la compañía líder de exposición cibernética, descubrió en marzo de este año dos fallos graves de seguridad en la infraestructura subyacente de Microsoft Azure que han permitido el movimiento lateral y el compromiso de la infraestructura propiedad de Microsoft, lo que podría conducir potencialmente a un compromiso de los datos de otros clientes. Sin embargo, Microsoft ha afirmado que no es posible el acceso entre inquilinos a través de estos vectores de ataque. Lo que hay que saber.

Sobre las vulnerabilidades, su estado y que deben hacer las organizaciones

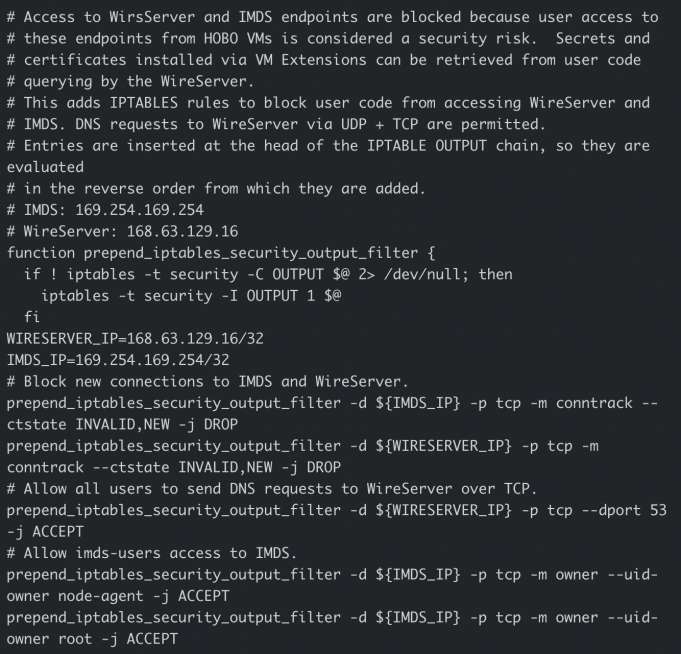

Synapse Analytics es una plataforma utilizada para el aprendizaje automático, la agregación de datos y otros trabajos computacionales similares. Una de las principales características de esta plataforma orientada a los desarrolladores es el uso de cuadernos Jupyter. Se trata esencialmente de bloques de código que pueden ejecutarse independientemente unos de otros para analizar diferentes subconjuntos de datos. El servicio se encuentra actualmente en la lista de escenarios de alto impacto del programa Azure Bug Bounty de Microsoft. Microsoft afirma que los productos y escenarios listados bajo este epígrafe tienen “el mayor impacto potencial para la seguridad del cliente.”

Las claves, los secretos y los servicios a los que se puede acceder a través de estas vulnerabilidades han permitido el movimiento lateral y el compromiso de la infraestructura propiedad de Microsoft, lo que podría conducir potencialmente a un compromiso de los datos de otros clientes, como hemos visto en varios otros casos recientemente, como ChaosDB de Wiz y SynLapse de Orca.

Las vulnerabilidades fueron notificadas al Centro de respuestas de Seguridad de Microsoft (MSRC), y, aunque las alertas son críticas, Microsoft comenzó a desplegar una solución para el problema de escalada de privilegios a partir del 30 de abril de 2022. Aunque la compañía aún no ha notificado a sus usuarios de la gravedad de estas vulnerabilidades y parcheó en secreto un problema que en un principio no consideraban un tema de seguridad, Tenable cree que la solución se ha desplegado con éxito en todas las regiones. No es necesario que los usuarios finales actúen para asegurarse de que sus entornos ya no están afectados. El ataque de envenenamiento de archivos de hosts sigue sin parchear en el momento de escribir este artículo. Debido a la naturaleza de estas vulnerabilidades y al proceso de divulgación, no tenemos números de referencia CVE para ellas.

Más detalles técnicos de las vulnerabilidades identificadas así como sobre las interacciones de Tenable con Microsoft está disponible en esta publicación en Tenable TechBlog.

Amit Yoran, CEO de Tenable y ex director fundador de US-CERT en el Departamento de Seguridad Nacional de Estados Unidos llama a la falta de transparencia de Microsoft nos pone a todos en peligro

Microsoft tuvo tiempo suficiente para abordar estas vulnerabilidades de manera adecuada siguiendo su propio proceso de notificaciones. Sin embargo, fue hasta el día 89 de un período de 90 días, en el que finalmente la compañía admitió su responsabilidad y falta de comunicación, catalogando esta situación como un problema de seguridad.

Al no ver ninguna notificación del problema por parte de Microsoft con sus clientes, Tenable está haciendo que el público sea consciente de este tema.

El que un proveedor de infraestructura de TI o de servicios en la nube no sea transparente, provoca que los riesgos aumenten exponencialmente. Adicionalmente, al no realizar divulgaciones oportunas y detalladas, los clientes no tienen noción de si fueron o son vulnerables a un ataque, además de que se les niega la oportunidad de buscar evidencias en caso de que su información haya estado comprometida en algún momento.

Amit Yoran, expresó: “Desde nuestra perspectiva la relación entre Microsoft y Tenable no está comprometida. Continuaremos monitoreando y notificando cualquier tipo de amenaza siguiendo las pautas establecidas como siempre lo hemos hecho. Esta situación también nos invita a reflexionar sobre lo importante que es que los proveedores de servicios en la nube sean transparentes en todo momento para garantizar la protección de los usuarios”, finalizó.

El problema de la ciberseguridad en la nube

“La respuesta no puede limitarse a pedir a los proveedores que lo hagan mejor. Es esencial exigir a los proveedores de la nube o de la tecnología un nivel de atención y transparencia. La auditoría y evaluación independiente de la infraestructura de TI y de los proveedores de servicios en la nube debería ser obligatoria.” , finalizó Amit.

Dejar o sacar segun el medio. Se puede aprovechar para un articulo de opinion por separado.